Il team di Project Zero di Google ha reso pubblici i dettagli di una vulnerabilità di sicurezza zero-day corretta in modo improprio nell'API dello spooler di stampa di Windows che potrebbe essere sfruttata da un cattivo attore per eseguire codice arbitrario.

I dettagli del difetto senza patch sono stati rivelati pubblicamente dopo che Microsoft non è riuscita a correggerlo entro 90 giorni dalla divulgazione responsabile del 24 settembre.

Originariamente tracciato come CVE-2020-0986 , il difetto riguarda l'elevazione dei privilegi nell'API GDI Print / Print Spooler ("splwow64.exe") che è stata segnalata a Microsoft da un utente anonimo che lavora con Zero Day Initiative di Trend Micro (ZDI ) alla fine di dicembre 2019.

Ma senza patch in vista per circa sei mesi, ZDI ha finito per pubblicare un avviso pubblico come zero-day il 19 maggio all'inizio di quest'anno, dopo di che è stato sfruttato in natura in una campagna soprannominata " Operazione PowerFall " contro un sud senza nome Azienda coreana.

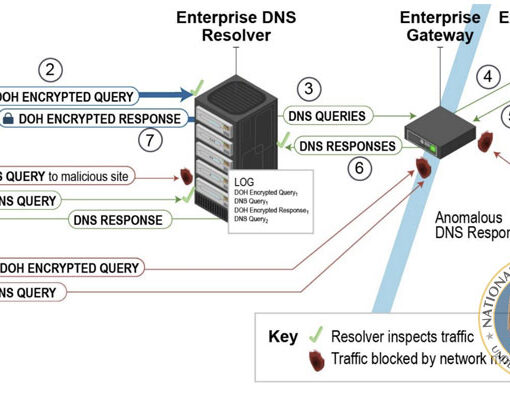

"splwow64.exe" è un file binario di sistema di base di Windows che consente alle applicazioni a 32 bit di connettersi con il servizio spooler della stampante a 64 bit su sistemi Windows a 64 bit. Implementa un server LPC (Local Procedure Call ) che può essere utilizzato da altri processi per accedere alle funzioni di stampa.

Lo sfruttamento corretto di questa vulnerabilità potrebbe portare un utente malintenzionato a manipolare la memoria del processo "splwow64.exe" per ottenere l'esecuzione di codice arbitrario in modalità kernel, utilizzandolo infine per installare programmi dannosi; visualizzare, modificare o eliminare i dati; o creare nuovi account con diritti di Admin.

Tuttavia, per ottenere ciò, l'avversario dovrebbe prima accedere al sistema di destinazione in questione.

Sebbene Microsoft alla fine abbia affrontato la mancanza come parte del suo aggiornamento di June Patch Tuesday, nuovi risultati del team di sicurezza di Google rivelano che il difetto non è stato completamente risolto.

"La vulnerabilità esiste ancora, solo il metodo di sfruttamento doveva cambiare", ha detto Maddie Stone, ricercatrice di Google Project Zero, in un articolo.

"Il problema originale era una dereferenziazione arbitraria del puntatore che consentiva all'attaccante di controllare i puntatori src e dest a un memcpy", ha spiegato Stone . "La 'correzione' ha semplicemente cambiato i puntatori in offset, che consente ancora il controllo degli argomenti nel memcpy."

La nuova falla relativa all'elevazione dei privilegi, identificata come CVE-2020-17008, dovrebbe essere risolta da Microsoft il 12 gennaio 2021, a causa di "problemi identificati durante i test" dopo aver promesso una soluzione iniziale a novembre.

Stone ha anche condiviso un codice di exploit PoC (proof-of-concept) per CVE-2020-17008, basato su un PoC rilasciato da Kaspersky per CVE-2020-0986

"Ci sono stati troppi eventi quest'anno di giorni zero noti per essere sfruttati attivamente e risolti in modo errato o incompleto", ha detto Stone . "Quando [in natura] gli zero-day non vengono risolti completamente, gli aggressori possono riutilizzare la loro conoscenza delle vulnerabilità e sfruttare i metodi per sviluppare facilmente nuovi zero-day".