In questo articolo non sarò molto esaustivo, cercherò solo di spiegare con parole molto semplici come funzionano alcuni sistemi di anonimato ed illustrerò qualche tecnica.

Oggi conoscere e sfruttare al meglio le principali tecniche e sistemi di anonimato sembra essere diventato l’unico modo per garantirsi un po’ di privacy, in un mondo dove colossi come google, le multinazionali o le agenzie di spionaggio come “la NSA (National Security Agency)” controllano le nostre vite con ogni pretesto.

Ma dove possiamo trovare rifugio per non essere tracciati o monitorati?

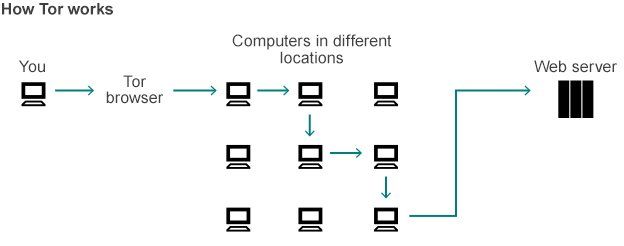

Senza dubbio il più popolare sistema di anonimato è TOR (The Onion Router). Una rete di computer gestita da privati come noi (P2P o Peer to Peer), il cui unico scopo è garantire la non tracciabilità delle ricerche eseguite nel web. TOR è una rete criptata, dove tutte le richieste effettuate prima di giungere a destinazione passeranno almeno per tre o più nodi, i nodi non sono altro che server intermediari. Ogni nodo non conosce la provenienza della richiesta e si limita a girarla al nodo successivo e cosi via fino al traguardo (Exit Node). (Vedi Figura 1)

(Figura 1)

Purtroppo a volte TOR da solo non si rivela sufficiente!

Una delle principali debolezze note alla rete TOR sta nella mancanza di crittografia nell’ exit node, per cui un operatore di rete potrebbe controllare la richiesta di entrata e quella di uscita e risalire al client tramite il suo indirizzo IP (un codice numerico univoco che si potrebbe paragonare al numero della nostra carta d’identità).

Ma come fare per ovviare a questo inconveniente?

Premesso che l’anonimato vero non esiste, soprattutto se parliamo di internet. Ma tuttavia esiste una tecnica in particolare che può rendere le cose davvero complicate. Se da un indirizzo IP è possibile risalire alle nostre identità anche usando uno schermo (Proxy) come TOR la cosa più ovvia da fare è cambiare “realmente l’ IP”. Ma come? Sfruttando la tecnica del wardriving. Tale tecnica consiste nel mappare le reti wifi al fine di individuare reti facilmente penetrabili per poi con accesso abusivo navigare tramite esse all’insaputa dei proprietari (leggi articolo POLIZIA DI STATO). Precauzioni aggiuntive possono essere modificare l’indirizzo di scheda di rete (Mac spoofing) o utilizzare una scheda esterna usa e getta, se non addirittura per le esigenze più disparate usare un PC portatile dedicato. Evitare di collegarsi a reti pubbliche (perchè maggiormente monitorate), scegliere reti in zone lontane da casa. Esistono addirittura sistemi operativi specifici per l’anonimato, che avviati tramite un cd in live non lasciano tracce nel computer. Uno di questi è Tails già configurato per la navigazione in TOR.

Un’altra tecnica altrettanto interessante per lo scambio di messaggi, file o documenti è avere un email condivisa. Quindi creeremo una casella di posta salveremo il messaggio in bozze e comunicheremo la password di accesso all’altra metà. Perché questo sarebbe un sistema sicuro? Innanzitutto è il traffico di rete ad essere monitorato e salvando il messaggio in bozze noi non genereremo alcun traffico, al nostro provider web mail in linea di massima non interessa ciò che facciamo, ma non si sa mai, per cui scegliere con cura il tipo di email alcune consigliate sono hushmail o tormail (entrambe supportano la criptatura).

Le tecniche e i sistemi sono tantissimi naturalmente e non è il caso di dilungarsi oltre.

Con questo articolo non voglio certo incoraggiare attività criminali, violare reti private o usare questi sistemi “impropriamente” costituisce reato penale.

In altri articoli, parleremo dell’internet invisibile (Deep Web) e della sua composizione, capiremo cos’è una darknet e spiegheremo i loro utilizzi, conosceremo reti private governative e militari come: l’ NSA-Net, JWICS, SIPRNET, Nodis…

Se avete domande, postatele nei commenti in basso 😉

Grazie per la lettura!