Nell’articolo precedente Demo Password Sniffing con Wireshark abbiamo visto come utilizzare Wireshark per intercettare una password in un form di login. Ma abbiamo usato un solo PC, adesso vedremo come intercettare una password di un altro PC facente parte della sterra rete locale.

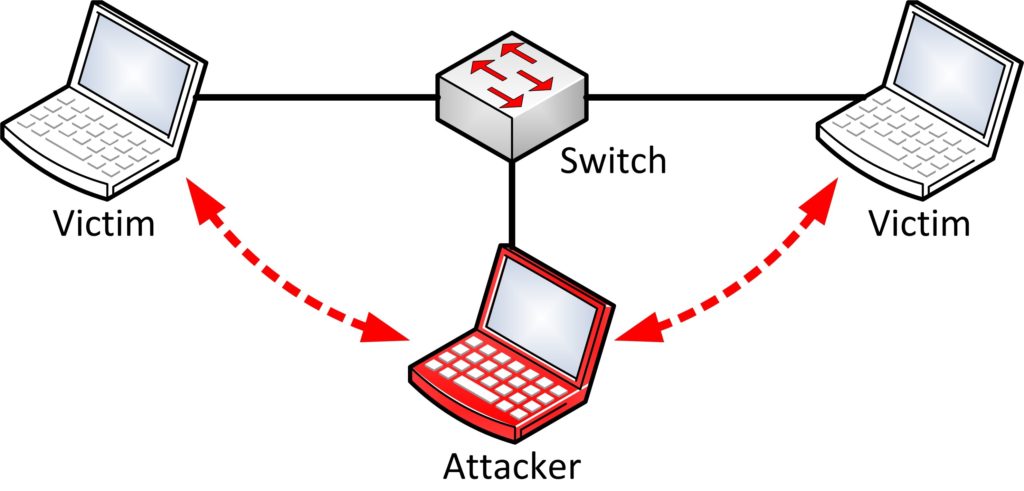

La tecnica che utilizzeremo è l’ARP Spoofing! Detta tecnica consiste nell’inviare richieste ARP (Address Resolution Protocol) fittizie a tutti i dispositivi del network, al fine di dirottare il normale traffico di navigazione verso il PC dell’attaccante per poi essere inoltrato alla destinazione reale (MITM)

rappresentazione grafica dell’ARP Spoofing (o ARP Poisoing)

Per eseguire questo attacco utilizzeremo due tool, Ettercap per dirottare il traffico e Wireshark per analizzarlo.

Prerequisiti

- Wireshark ed Ettercap preinstallati

- Conoscenza di base dei protocolli di rete o meglio del Networking

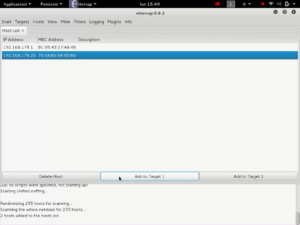

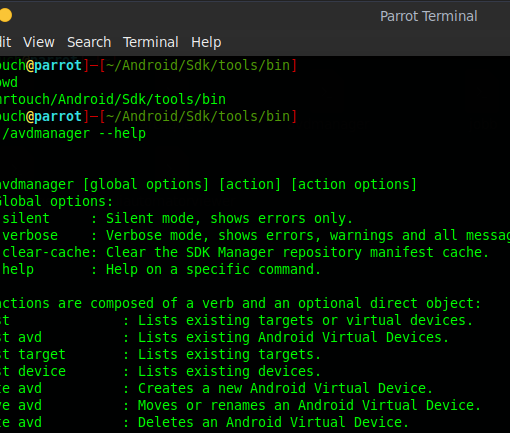

Fase uno, avviare Ettercap, dal menu in alto cliccate su Sniff poi Unified sniffing… e selezionare l’interfaccia di rete (nel nostro caso wlan0).

Poi cliccate Hosts e dal menu a tendina Scan for Hosts

Al termine della scanzione recatevi nuovamente su Hosts e cliccate Hosts list, dopodichè selezionate il vostro target e premete Add to Target 1

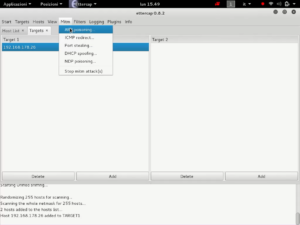

In fine recatevi sull’opzione Mitm al centro e dal menu a tendina selezionate ARP poisoning

Apparirà una piccola finestrella, spuntate entrambi i check, premete OK in fine dal menu in alto a sinistra premere START

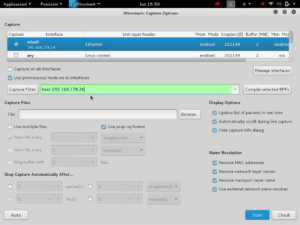

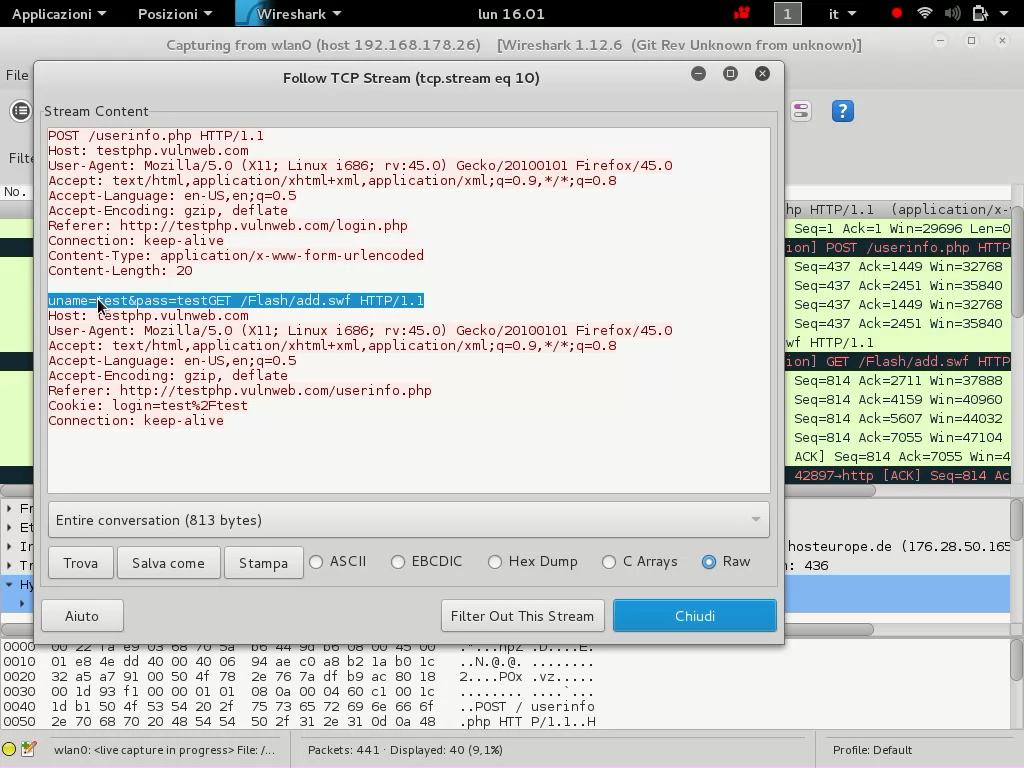

Ora apriamo Wireshark e mettiamoci in ascolto. Impostate le opzioni come da foto in basso

Stavolta a differenza del precedente articolo (Demo Password Sniffing con Wireshark) nel filtro, come host, abbiamo impostato il PC vittima, per focalizzare l’intercettazione solo sul PC target. Come del resto abbiamo fatto nelle impostazioni di Ettercap.

Il sito che intercetteremo è sempre dell’Acunetix (così non commettiamo reati), il link per il test è questo: http://testphp.vulnweb.com/login.php

le username e password come sempre sono “test” e “test”

digitate le credenziali e mettete in STOP sia Ettercap che Wireshark.

Ecco fatto, abbiamo dimostrato come è possibile intercettare (o sniffare) informazioni da un PC all’altro in una local network.

Non dimenticate che l’intercettazione è reato penale! La demo è a puro scopo istruttivo. Il test è stato condotto in una nostra rete privata preparata Ad Hoc !

Se avete domande, contattatemi QUI 😉