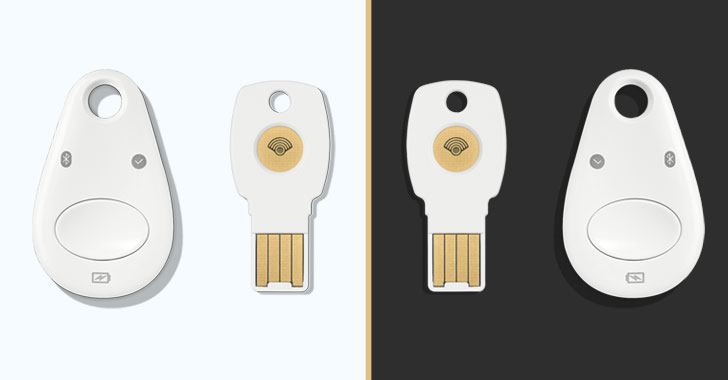

Le chiavi di sicurezza hardware, come quelle di Google e Yubico, sono considerate il mezzo più sicuro per proteggere gli account da attacchi di phishing e takeover.

Ma una nuova ricerca pubblicata giovedì dimostra come un avversario in possesso di un tale dispositivo di autenticazione a due fattori (2FA) possa clonarlo sfruttando un canale laterale elettromagnetico nel chip incorporato in esso.

La vulnerabilità (tracciata come CVE-2021-3011 ) consente al cattivo attore di estrarre la chiave di crittografia o la chiave privata ECDSA collegata all'account di una vittima da un dispositivo FIDO Universal 2nd Factor (U2F) come Google Titan Key o YubiKey, minando così completamente le protezioni 2FA.

"L'avversario può accedere al conto dell'applicazione della vittima senza il dispositivo U2F, e senza la ne accorga vittima," NinjaLab ricercatori Victor Lomné e Thomas Roche ha detto in un'analisi di 60 pagine.

"In altre parole, l'avversario ha creato un clone del dispositivo U2F per l'account dell'applicazione della vittima. Questo clone darà accesso all'account dell'applicazione fintanto che l'utente legittimo non revoca le sue credenziali di autenticazione del secondo fattore."

L'intero elenco dei prodotti interessati dal difetto include tutte le versioni di Google Titan Security Key (tutte le versioni), Yubico Yubikey Neo, Feitian FIDO NFC USB-A / K9, Feitian MultiPass FIDO / K13, Feitian ePass FIDO USB-C / K21, e Feitian FIDO NFC USB-C / K40.

Oltre alle chiavi di sicurezza, l'attacco può essere effettuato anche su chip JavaCard NXP, tra cui NXP J3D081_M59_DF, NXP J3A081, NXP J2E081_M64, NXP J3D145_M59, NXP J3D081_M59, NXP J3E145_M64, NXP J3E145_M64 e le rispettive varianti.

L'attacco di ripristino della chiave, sebbene indubbiamente grave, deve soddisfare una serie di prerequisiti per avere successo.

Un attore dovrà prima rubare il login e la password del bersaglio di un account protetto dalla chiave fisica, quindi ottenere di nascosto l'accesso alla chiave di sicurezza Titan in questione, per non parlare dell'acquisizione di attrezzature costose che costano a nord di $ 12.000 e avere abbastanza esperienza per costruire personalizzato software per estrarre la chiave collegata all'account.

"È ancora più sicuro utilizzare il token di sicurezza Google Titan o altri prodotti interessati come token di autenticazione a due fattori FIDO U2F per accedere alle applicazioni piuttosto che non utilizzarne uno", hanno affermato i ricercatori.

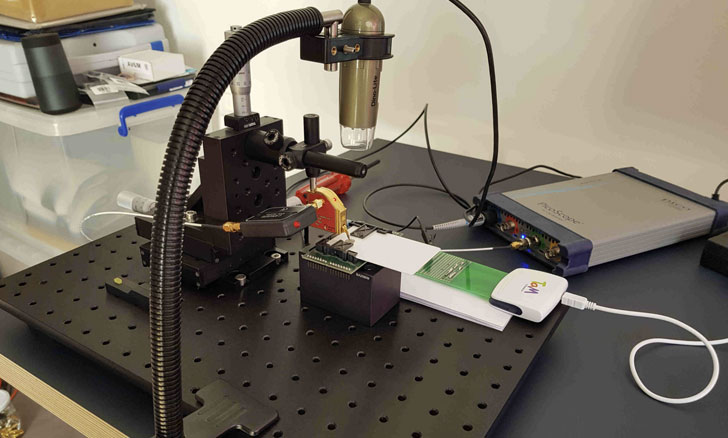

Per clonare la chiave U2F, i ricercatori hanno intrapreso il compito abbattendo il dispositivo utilizzando una pistola ad aria calda per rimuovere l'involucro di plastica ed esporre i due microcontrollori saldati in esso: un'enclave sicura (chip NXP A700X) che viene utilizzata per eseguire la crittografia operazioni e un chip generico che funge da router tra le interfacce USB / NFC e il microcontrollore di autenticazione.

Una volta ottenuto ciò, i ricercatori affermano che è possibile raccogliere la chiave di crittografia ECDSA tramite un attacco a canale laterale osservando le radiazioni elettromagnetiche provenienti dal chip NXP durante le firme ECDSA, l'operazione crittografica principale del protocollo FIDO U2F eseguita quando un U2F key è registrato per la prima volta per lavorare con un nuovo account.

Un attacco di canale laterale in genere funziona sulla base delle informazioni ottenute dall'implementazione di un sistema informatico, piuttosto che sfruttare una debolezza del software. Spesso, tali attacchi sfruttano le informazioni sui tempi, il consumo di energia, le perdite elettromagnetiche e i segnali acustici come fonte di fuga di dati.

Acquisendo 6.000 di tali tracce sul canale laterale dei comandi di richiesta di autenticazione U2F in un periodo di sei ore, i ricercatori hanno affermato di essere stati in grado di recuperare la chiave privata ECDSA collegata a un account FIDO U2F creato per l'esperimento utilizzando un modello di apprendimento automatico non supervisionato.

Sebbene la sicurezza di una chiave di sicurezza hardware non sia diminuita dall'attacco di cui sopra a causa delle limitazioni coinvolte, un potenziale sfruttamento in natura non è inconcepibile.

"Tuttavia, questo lavoro dimostra che il token di sicurezza Google Titan (o altri prodotti interessati) non eviterebbe una violazione della sicurezza inosservata da parte di aggressori disposti a impegnarsi a sufficienza", hanno concluso i ricercatori. "Gli utenti che devono affrontare una tale minaccia dovrebbero probabilmente passare ad altre chiavi di sicurezza hardware FIDO U2F, dove non è stata ancora scoperta alcuna vulnerabilità".