Tshark è uno strumento di linea di comando che fa parte del pacchetto Wireshark, ed è utilizzato per catturare e analizzare il traffico di rete. Ti guiderò attraverso un tutorial di base su come utilizzare tshark per catturare e analizzare il traffico di rete su una macchina Linux. Assicurati di avere installato Wireshark sul tuo sistema prima di procedere.

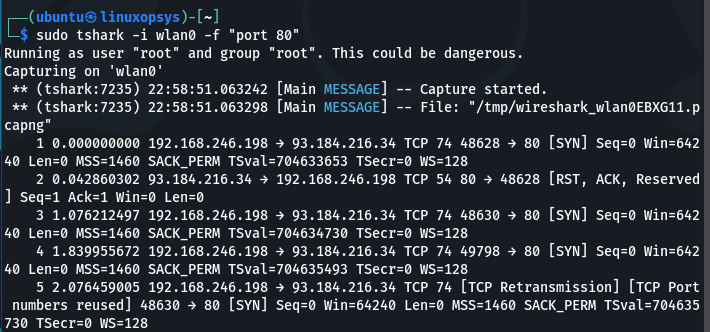

1. Cattura del traffico di rete con tshark:

Per catturare il traffico di rete utilizzando tshark, segui questi passaggi:

Comandi di base:

tshark -i <interfaccia>: Cattura il traffico sulla specifica interfaccia di rete.tshark -i any: Cattura il traffico su tutte le interfacce di rete disponibili.tshark -i <interfaccia> -w <file_di_output>: Salva la cattura in un file pcap.

Esempio:

tshark -i eth0

Questo comando cattura il traffico sulla scheda di rete eth0.

2. Filtraggio del traffico:

È possibile filtrare il traffico di rete per visualizzare solo i pacchetti rilevanti. Tshark supporta molte opzioni di filtraggio.

Comandi di filtro:

tshark -i <interfaccia> -f <filtro>: Filtra il traffico utilizzando un’espressione di filtro.- Alcuni esempi di filtri comuni:

tcp.port == 80: Filtra il traffico TCP sulla porta 80.ip.src == 192.168.1.1: Filtra il traffico proveniente dall’indirizzo IP 192.168.1.1.dns: Filtra il traffico DNS.

Esempio:

Unisciti al nostro canale Telegram per rimanere aggiornato sulle ultime notizie, offerte speciali e altro ancora!

tshark -i eth0 -f "tcp.port == 80"

Questo comando cattura solo il traffico TCP sulla porta 80 dalla scheda di rete eth0.

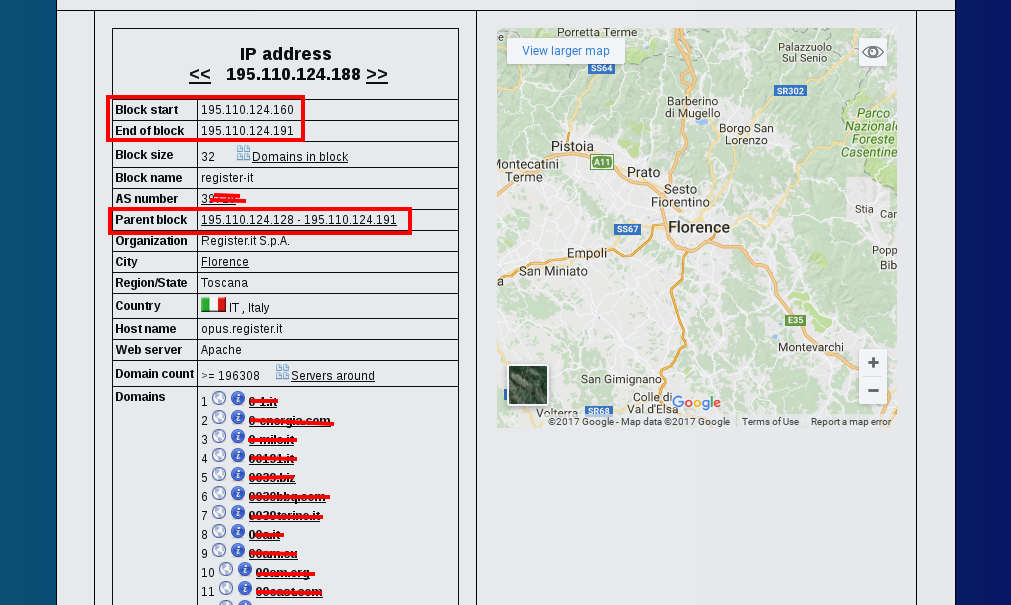

3. Analisi del traffico:

Dopo aver catturato il traffico, è possibile analizzarlo per ottenere informazioni più dettagliate sui pacchetti.

Comandi di analisi:

tshark -r <file_di_input>: Legge un file pcap esistente per l’analisi.tshark -T fields -e <campo>: Esegue l’analisi estraendo specifici campi dei pacchetti.- Alcuni esempi di campi:

ip.src: Indirizzo IP di origine.ip.dst: Indirizzo IP di destinazione.tcp.port: Porta TCP.http.request.method: Metodo della richiesta HTTP.

Esempio:

tshark -r captured_traffic.pcap -T fields -e ip.src -e ip.dst -e tcp.port

Questo comando analizza il file pcap “captured_traffic.pcap” e estrae l’indirizzo IP di origine, l’indirizzo IP di destinazione e la porta TCP di ciascun pacchetto.

Questo tutorial fornisce solo una panoramica di base di tshark. Ci sono molte altre funzionalità e opzioni disponibili per analizzare e filtrare il traffico di rete in modo più dettagliato. Consulta la documentazione di tshark per ulteriori informazioni e per esplorare funzionalità avanzate.