Hacker Web Security rappresenta un workgroup specializzato e costantemente aggiornato a livello tecnologico offre servizi ad altissimo livello di cyber security, garantendo la sicurezza di tutti i sistemi informatici attraverso attività di controllo e monitoraggio. Il nostro team può verificare il vostro grado di protezione della vostra rete informatica e consigliarvi le misure di sicurezza da adottare per rendere inespugnabili i vostri sistemi tenendo cosi al sicuro le informazioni sensibili.

VA – Vulnerability Assessment

Il Vulnerability Assessment (VA) è un'analisi di sicurezza che verte ad individuare tutte le potenziali vulnerabilità su un sistema informatico. Viene eseguita una valutazione del rischio circa i potenziali danni che potrebbero derivare da un ipotetico attacco a quel sistema.

Penetration Test

Il PenTest consiste nel simulare un attacco reale contro un sistema informatico, esattamente come farebbe un Cyber Criminale. Il principio di un PenTest in definitiva, è dimostrare che tale vulnerabilità sia "effettivamente" sfruttabile, è un Test più approfondito del semplice VA.

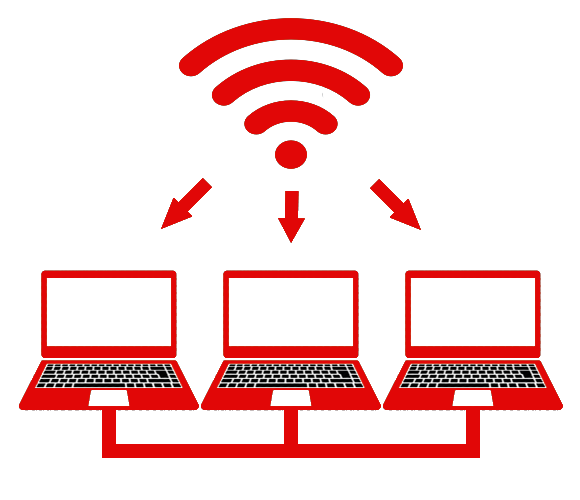

Wireless Security

Con la Task Wireless Security cercheremo di accedere dall'esterno della vostra infrastruttura IT interna, utilizzando la vostra connettività Wi-Fi. Fondamentalmente la Wireless Security è un'azione di Penetration Test che invece di utilizzare il sito internet per l'intrusione all' infrastruttura IT del cliente, utilizza la rete Wi-Fi del cliente stesso.

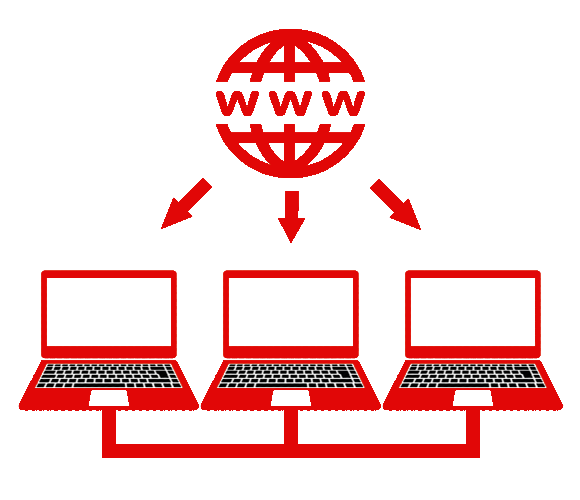

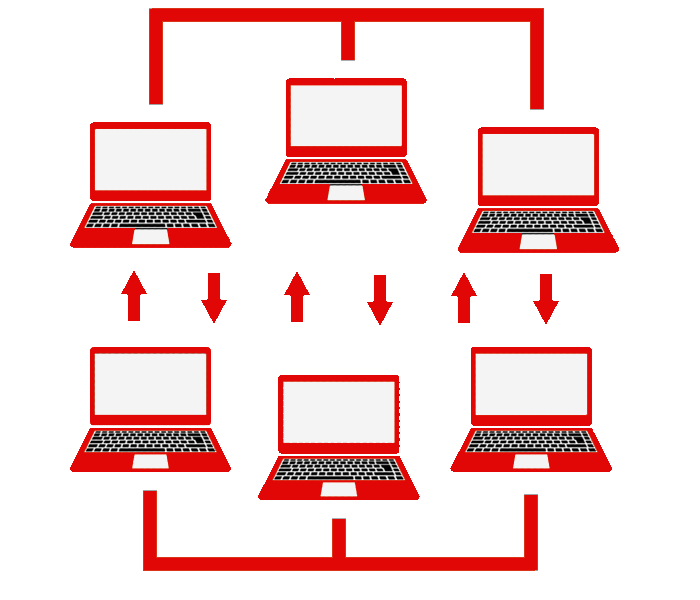

SCENARI

Analisi di sicurezza condotta dall'esterno dell'infrastruttura.

Analisi di sicurezza condotta dall'interno dell'infrastruttura.

Analisi di sicurezza condotta a partire dalla rete wireless dell'infrastruttura.

METODOLOGIA

WHITE BOX

WhiteBox: prevede che il pentester sia informato dall'azienda riguardo l’infrastruttura ed i servizi esistenti, indicando quelli in uso e quelli attivi. Questa modalità permette di ridurre i tempi nella fase di information gathering.

GREY BOX

GreyBox: l’attaccante ha a disposizione alcune informazioni sul target, variabili a seconda degli accordi (es. diagrammi di rete, credenziali, notizia degli applicativi utilizzati nell’azienda da testare).

BLACK BOX

BlackBox: perfetta simulazione da parte di un hacker malintenzionato. Verrà effettuato un attacco vero e proprio senza avere a disposizione nessuna informazione sull'infrastruttura aziendale.

FASI

Raccolta delle informazioni

Scanning delle vulnerabilità

Analisi delle vulnerabilità

Attacco al sistema

Privilege Escalation

Raccolta delle evidenze

Contromisure

Stesura dei report

REPORTAGE

Executive Summary

L'Executive Summary comprenderà la parte esecutiva e descrittiva delle varie operazioni effettuate.

Technical Report

La Technical Summary comprenderà la parte più tecnica dell'analisi, ovvero illustrerà le potenziali vulnerabilità individuate, e le relative contromisure "patch".

Remediation Plan

Il Remediation Plan comprenderà l'elenco di tutte le vulnerabilità individuate e le relative soluzioni per risolvere gli eventuali problemi.

Report Conto Terzi

In tutti i Report sarà presente il marchio proprietario del Software utilizzato (es. Nessus) ed anche il Nostro (es. HackerWebSecurity). E' tuttavia possibile (su richiesta), applicare il marchio della vostra Azienda anzichè il Nostro.