Il numero NON é esatto, stimiamo che siano molti di piú, chi puó dirlo con esattezza… I dispositivi IoT online sono talmente tanti. Bisognerebbe analizzarli uno ad uno per essere certi della potenziale minaccia globale.

Noi ci siamo limitati a fare una piccola ricerca che oggi condivideremo con voi.

Ricordate quando nel 2017 si verificó quello che poi fu definito “il Piú Grande Attacco Hacker Della Storia”?

In sintesi un gruppo Criminale di Hacker Professionisti colpí oltre 200Mila dispositivi Windows, assumendone il controllo. Utilizzarono l’ormai noto Exploit “EternalBlue” il cui Source Code fu trafugato poco prima alla NSA (Almeno cosi dicono in giro).

Beh trovare tutti quei dispositivi non fu cosí difficile. Tutto ció che é esposto in Internet (IoT) é reperibile per definizione! Esistono motori di ricerca specifici, di cui abbiamo giá parlato in diversi articoli, tipo questo: Shodan – Motore di Ricerca Hacker

Puo essere sufficente una Query come questa “port:445 “SMB Version: 1″ os:Windows !product:Samba” per reperire il maggior numero possibile di dispositivi “Potenzialmente Vulnerabili” ad EternalBlue.

Chiaramente non tutti i dispositivi reperibili da quella Query sono necessariamente vulnerabili. Si tratta di una stima… L’unico modo per sapere se un dispositivo é realmente vulnerabile a qualcosa é Testarlo.

Per meglio capire il concetto vediamo che cos’é e qual’é la differenza tra un Vulnerability Assessment ed un Penetration Test :

Che cos’è il Vulnerability Assessment (VA)?

Il Vulnerability Assessment (VA) è un’analisi di sicurezza che verte ad individuare tutte le potenziali vulnerabilità di un sistema informatico. Viene eseguita una valutazione del rischio circa i potenziali danni che potrebbero derivare da un ipotetico attacco a quel sistema. Lo scopo finale è correggere tutte le falle di sicurezza.

Differenza tra VA e PenTest

Come abbiamo detto un Vulnerability Assessment (VA) serve ad individuare potenziali falle di sicurezza e valutarne il rischio per il cliente. Il PenTest invece consiste nel simulare un attacco reale contro il sistema, esattamente come farebbe un criminale informatico. Il PenTester eseguirà un VA per poi conseguire materialmente l’attacco, sfruttando così tutte le falle individuate. Il principio di un PenTest in definitiva, è dimostrare che tale vulnerabilità sia “effettivamente” sfruttabile, è un Test più approfondito del semplice VA.

Chiarito questo concetto andiamo avanti!

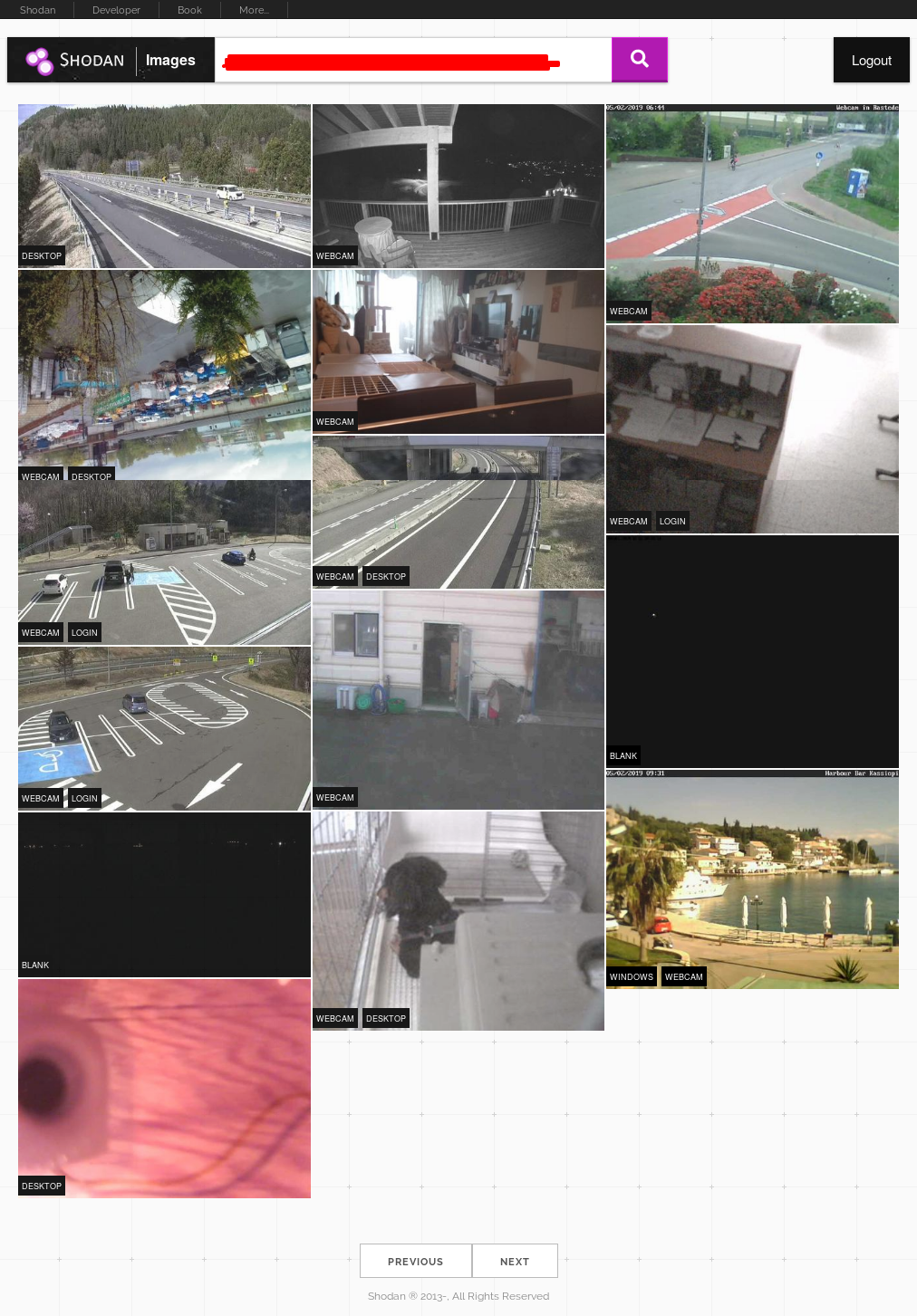

Abbiamo eseguito diverse Query in Shodan (che NON pubblicheremo) al fine di individuare ulteriori sistemi potenzialmente vulnerabili.

Al primo posto Le WebCam, da sempre nel mirino degli Hacker.

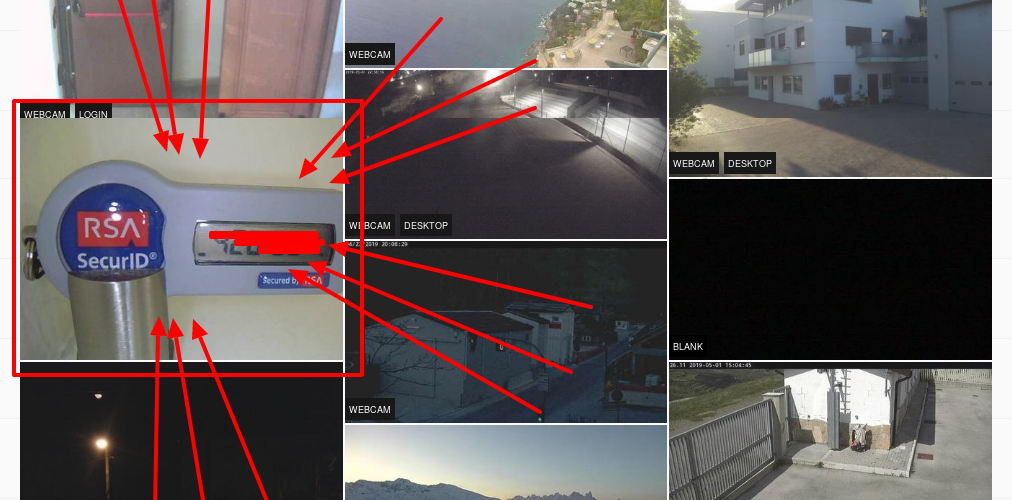

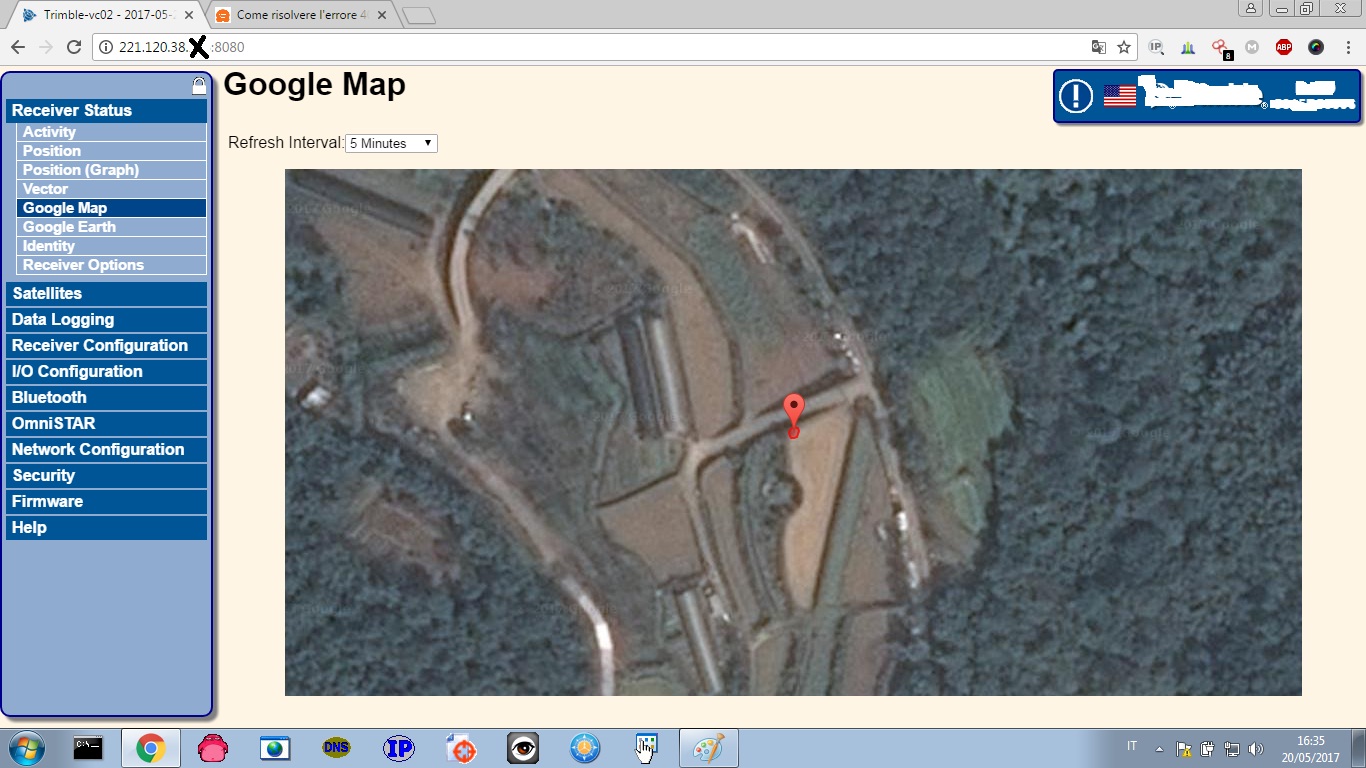

Le Telecamere online sono da sempre la piaga piú grande, perché a differenza di altri dispositivi (PC, Stampanti,etc…), forniscono un dato visivo, un tipo di informazione immediata per gli occhi indiscreti dell’Attaccante. Basti guardare la foto in basso :

Avete Capito che cos’é quella pennetta evidenziata in rosso?! Chiunque abbia un conto in banca capirá. Bene, non aggiungiamo altro.

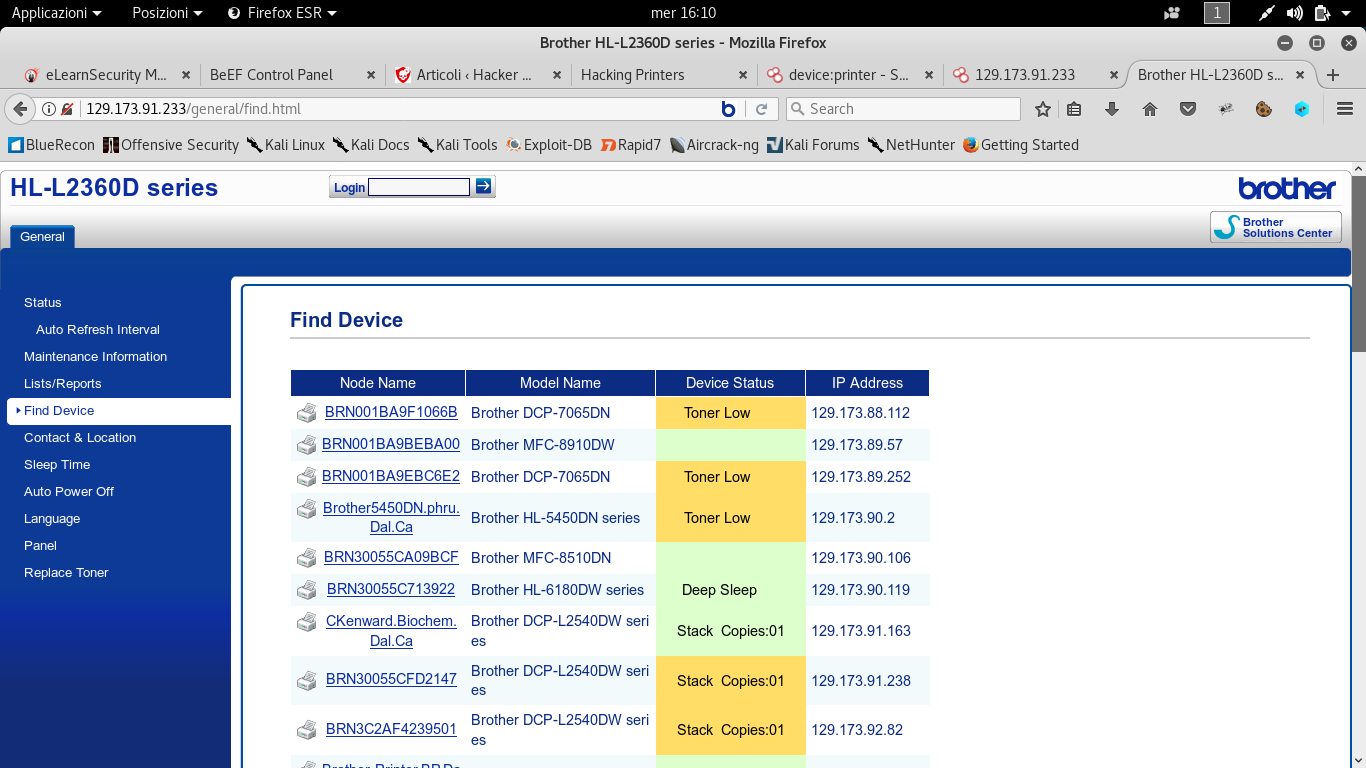

Un altro particolare dispositivo sottovalutato é la stampante. Ricordate il nostro vecchio articolo che spiega la potenziale minaccia di una falla in un oggetto cosi innocuo?! Hacking Printers – Quanto è Pericolosa una Stampante?

Ultimo ma non ultimo il GPS dei Veicoli. Molte aziende fornitrici di sistemi di Antifurto Satellitare sono facilmente penetrabili per Hacker esperti.

Per ora é tutto, vi terremo aggiornati. Grazie per la lettura 🙂

Sosteneteci Con Un Like su Facebook. Sulla Nostra Fan Page Pubblichiamo Ogni Giorno le Nostre News 😉